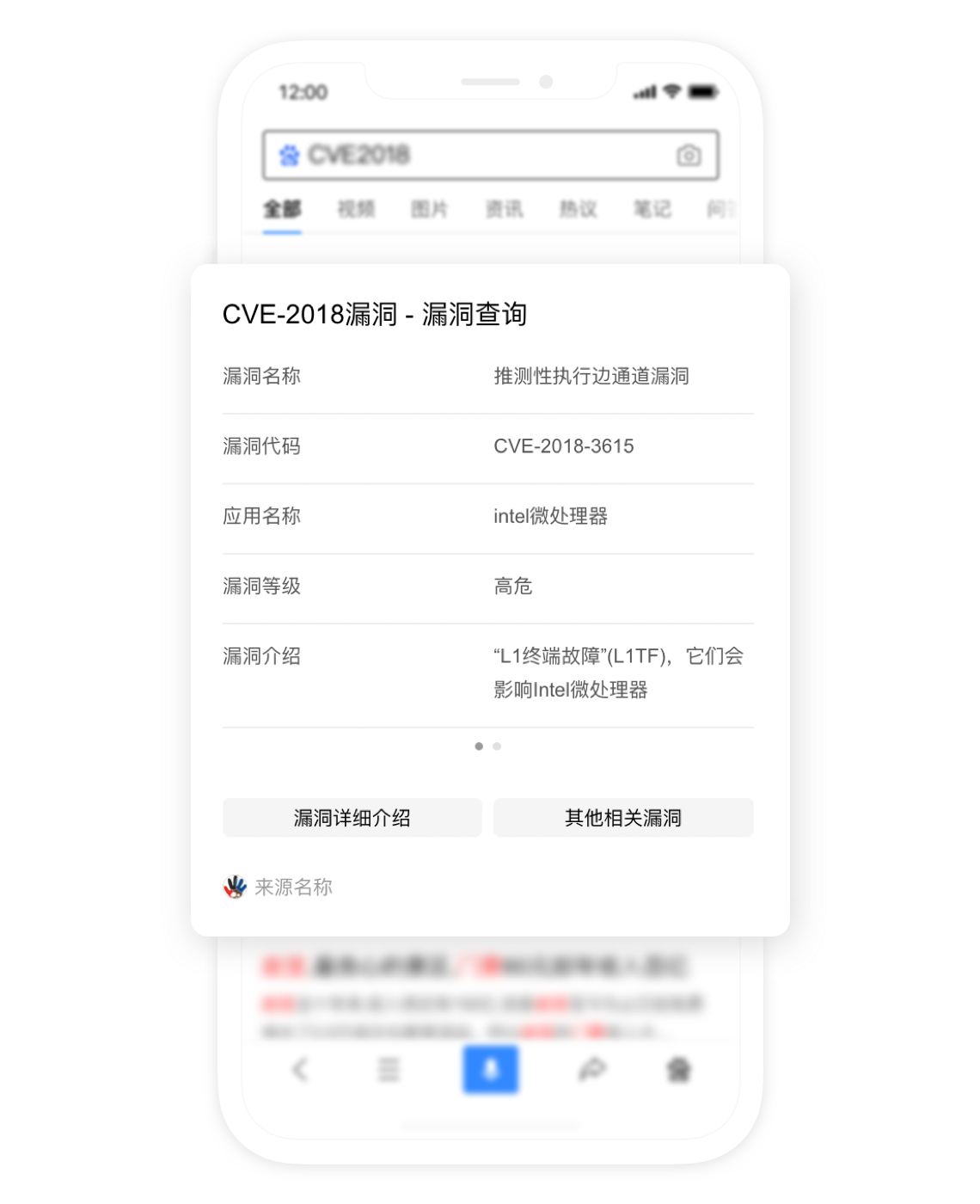

用户在首页搜索具体漏洞代码查询的相关信息时(如:cve-2020-0688 ),结果页会展现漏洞查询精确需求卡片。卡片展示该漏洞具体信息;点击特定品种的左图右文结构体可跳转至资源方的图文详情页(端内小程序+端外 H5);点击子链可跳转至更多资源方落地页。

intent 上传接口

当前资源 intent 意图参数

| key | 类型 | 含义 | 示例/说明 |

|---|---|---|---|

| bug_code | string | 漏洞编号 | 必选,资源方数据覆盖的漏洞编号、漏洞名称或应用名+漏洞,如:"cve20200688","intel 漏洞" 等 |

通过平台上传 txt 文件

资源方需要将自己落地页数据能够覆盖的所有 intent 参数组合通过 txt 文件上传到平台上,txt 文件的具体要求参见接入流程-上传 Intent 数据。

当前资源分类 txt 上传文件内容示例如下:

1 | {"bug_code":"cve20200688"} |

Webhook API

发送给 webhook 的请求

公共字段

| key | 类型 | 含义 | 示例/说明 |

|---|---|---|---|

| type | string | 请求类型 | 在小程序阿拉丁下永远为 “sp_ala” |

| surface | string | 搜索场景 | mobile: 支持小程序的移动搜索,web_h5: 支持 H5 的移动搜索 |

| srcid | string | 资源编号 | 每个资源分类不同 |

| intent | object | 搜索意图参数 | JSON 对象,每个资源分类不同 |

当前资源 srcid 资源编号

| key | 类型 | 含义 | 设定 |

|---|---|---|---|

| srcid | string | 资源编号 | 48092 |

当前资源的 intent 参数参考上节 “intent 上传接口“。

举例:发送给 webhook 的 JSON (解密后)

1 | { |

从 webhook 返回的结果

外层通用数据字段

| key | 类型 | 含义 | 示例/说明 |

|---|---|---|---|

| status | integer | 结果状态码,0 代表正确,1 代表无结果, 2 代表请求参数错误,3 代表内部服务错误 |

0 |

| msg | string | 出错消息,当非 0 时提供 | “” |

| data | object | 要返回的资源数据内容 | JSON 对象,每个资源分类不同 |

当前资源分类的data object 字段内容

| key | 类型 | 要求 | 说明 |

|---|---|---|---|

| jump_url | string | 必选 | 点击卡片标题的跳转路径,应跳转至资源方落地页,该落地页应包含卡片展现的漏洞信息。如果收到的 surface 请求是 mobile,请返回小程序路径,如/page/of/target;如果收到的 surface 请求是 web_h5,请返回 H5 路径,如/page/of/target(以/开头,不含域名) |

| table_rows | array | 必选 | 表格数据配置,最少 2 个,最多 25 个 |

| table_rows_grade | string | 必选 | 表格第一列文案,漏洞的属性分类。如:“漏洞名称,漏洞代码,应用名称,漏洞等级,漏洞介绍” |

| table_rows_description | string | 必选 | 表格第二列文案,漏洞的属性描述。如:“推测性执行边通道漏洞,CVE-2018-3615” |

| table_rows_url | string | 必选 | 点击整行的跳转链接,每一行点击都需要跳转至不同的落地页或锚点处,如:/page/of/target?id=1 |

| slink | array | 必选 | 子链列表,最少 2 个,最多 3 个 |

| slink_text | string | 必选 | 子链文案,最短 1 个字符,最长 6 个字符 |

| slink_url | string | 必选 | 子链跳转链接,如:“/page/of/target” |

举例:从 webhook 返回的 JSON (加密前)

1 | { |